ゼロトラストセキュリティを実現するには?

~無料の「ゼロトラスト診断」ツール公開!~

2023.01.02

- セキュリティ・ゼロトラスト

- セキュリティ、BCP対策

緊迫する国際情勢の影響もあり、企業にはサイバー攻撃への備え、セキュリティ対策のさらなる強化が求められています。近年、コロナ禍によるテレワークの急増に伴い注目が集まる「ゼロトラストセキュリティ」ですが、コンセプト(概念)であるが故に、実現のためには複数のソリューションを組み合わせる必要があり、「どこから着手すればよいかわからない」「自社にとって、何が必要なのかがわからない」という声も多く聞かれます。

そこで今回は、ゼロトラストが求められる背景などの基礎知識から、実現のための具体的なソリューション、実行時に注意すべきポイントを解説すると共に、導入を成功させるための「ゼロトラスト診断(無料)」をご紹介します!

<INDEX>

ゼロトラストセキュリティとは?~求められる背景、理由

ゼロトラストとは、すべてのユーザーやデバイス、接続元のロケーションなど「情報資産にアクセスするものはすべて信用(トラスト)せずに信頼性を確認する対策を講じる」、セキュリティのコンセプト(概念)です。

近年、業務のデジタル化により企業の競争力を高め、新たなイノベーションの創出をめざすDX(デジタルトランスフォーメーション)の推進が叫ばれています。DXとはAIやRPAなどのテクノロジーを用いて業務を自動化・効率化し、社員をより付加価値の高い業務に注力させ、データドリブン経営やCX(カスタマーエクスペリエンス)強化を実現するための取り組みですが、その中で急速に進展しているのが、業務システムのクラウド化(クラウドシフト)です。

ビジネスにおいてもSaaS、PaaS、IaaSなどのクラウド型サービス利用が浸透し、社員のノートPC、スマートフォン、タブレットなどのモバイルデバイスの活用も増加。さらにはコロナ禍で社外にて業務を行うテレワークが一気に拡大し、個人所有デバイスを業務使用するBYOD(Bring Your Own Device)も増加しています。

業務効率化や生産性向上のために欠かせないクラウドシフトですが、その一方、新たなセキュリティリスクをもたらすという側面もあります。クラウドや社外での業務活動が一般的になると、ファイアウォールで隔てていた「社内」と「社外」という境界にフォーカスした、従来型のセキュリティ対策では不十分となってしまいました。

そこで注目されたのが、「情報資産にアクセスするものはすべて信用(トラスト)せずに信頼性を確認する対策を講じる」考え方に基づいた、「ゼロトラストセキュリティ」のアプローチなのです。

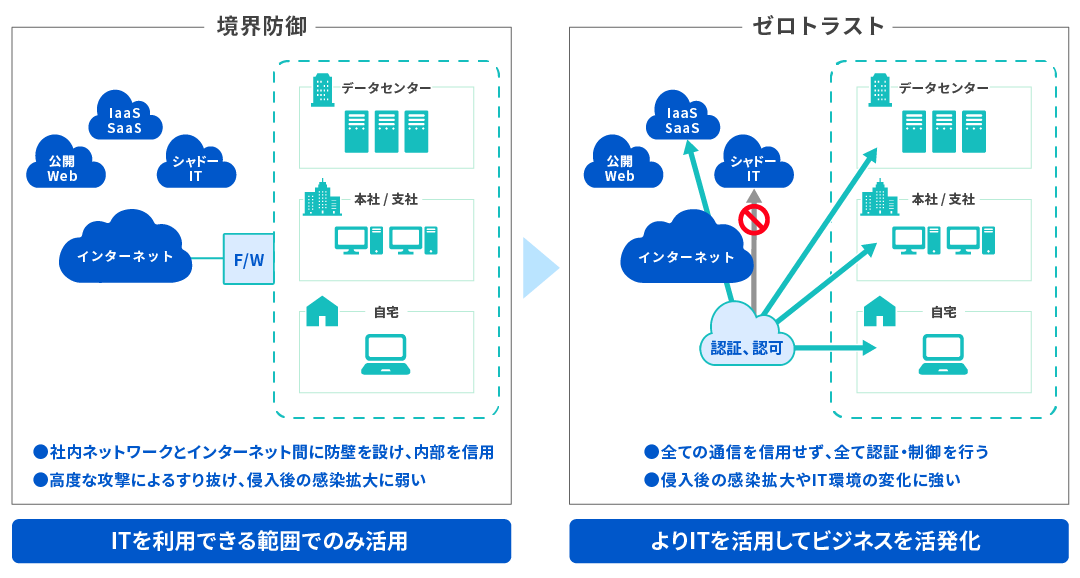

<従来型とゼロトラストセキュリティの違い>

なぜ、ゼロトラストセキュリティが必要なのか?従来型セキュリティとの違い

次に、なぜゼロトラストの考え方に基づくセキュリティ対策が必要なのか、従来型のセキュリティ対策との比較も交えながら、その理由を解説します。

1. 業務におけるクラウドサービスの利用増

従来、企業の情報資産はファイアウォールの内側、社内にあるオンプレミスシステムに蓄積され、社員が社内で利用することが大前提となっていました。社外からアクセスする時もVPNを経由した接続に限定する「境界防御モデル」の考え方で対策することで、不正侵入や情報漏えいを防止するのが一般的でした。

ところがSaaS、PaaS、IaaSなどのクラウドサービスを業務で利用する機会が増え、社内の情報資産の一部が外部と連携せざるを得なくなりました。こうしたビジネスの環境変化に伴い、サイバー攻撃の手法も高度化、巧妙化しています。対抗する防御力を保つためには、これまでとは異なるセキュリティアプローチの必要性が高まりました。

2. 社外アクセスの増加、デバイス多様化

働き方改革やコロナ禍への対応として、モバイルデバイスを活用したテレワークが急速に普及しました。社員が自宅や外出先など社外で利用するデバイスは、公衆無線LAN(無料Wi-Fi)などパブリックなネットワークに接続される可能性があります。当然、マルウェアの感染リスクや、ネットワーク通信の盗聴、モバイルデバイスを踏み台とした社内ネットワークへの不正侵入など、サイバー攻撃のリスクが急速に高まります。

さらに、情報システム部門が把握できないところで社員が独自にデバイスやクラウドアプリケーションを利用する「シャドーIT」のリスクも高まります。シャドーITはマルウェア感染や情報漏えいなどセキュリティの脆弱性につながるため、厳格な管理と統制が求められます。

3. 内部不正による情報漏えいの増加

セキュリティ対策は、社外からのサーバー攻撃への防御だけでなく、故意・無作為を問わず、社内からの情報漏えいを防ぐ対策も必要です。

従来型の「境界防御モデル」では、社外からVPNに接続するためのID/パスワードだけで接続が許可されます。これに対し、「ゼロトラスト」の考え方に基づくセキュリティでは、以下についても確認されます。

- アクセスしてきたデバイスは、会社として承認したものか?

- デバイスに最新のセキュリティ対策ソフトウェアがインストールされているか?

- デバイスがマルウェア、ウイルスなどに感染していないか?

- ID/パスワードを利用しているのは正規のユーザーか?

- 通常と違うロケーションからアクセスしていないか?

- 利用しているクラウドサービスに脆弱性がないか?

- 不審な振る舞いが起きていないか?

そしてこれらの項目に当てはまる場合、アクセスを制御し、通信を許可しません。

このようにあらゆる企業や組織ではいま、「利用者(ユーザー/ID/パスワード)・デバイス・ネットワーク・アプリケーションを信用しない」考え方に基づき、情報資産やシステムへのアクセス時にその正当性や安全性を検証することでマルウェアの感染や情報資産への脅威を防ぐゼロトラストセキュリティが求められるのです。

ゼロトラストセキュリティを実現するためのソリューションとは?

それではここからは、ゼロトラストセキュリティを実現するためのソリューションを、具体的に見ていきましょう。

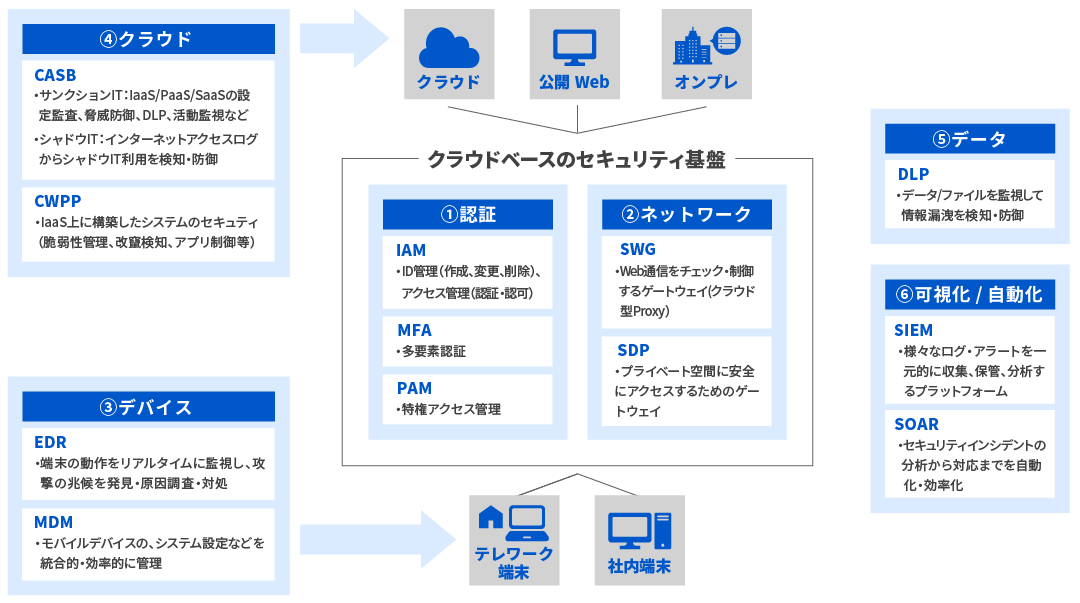

冒頭で述べた通り、「ゼロトラスト」はあくまでもセキュリティのコンセプトであり、「これを導入したら解決」というものではありません。三菱総研DCSが考えるゼロトラスト実現のためのセキュリティ技術をまとめると、以下のようになります。

ご覧いただくとお分かりの通り、ゼロトラストセキュリティを構成するカテゴリは多岐に渡り、大きく ①認証 ②ネットワーク ③デバイス ④クラウド ⑤データ ⑥可視化/自動化に分けることができます。

ゼロトラストとSASEの違い

各ソリューションをご紹介する前に、よくご質問いただく「ゼロトラスト」と「SASE」の違いについて解説します。

SASEとは、Secure Access Service Edgeの略称で、「サシー」「サッシー」などと呼ばれます。ゼロトラストとの違いをわかりやすく述べれば、「ゼロトラストの考え方を基に、その実現策として提唱されたのがSASEである」ということになります。

SASEはゼロトラストを実現するための具体的な仕組みとして、クラウドを用いてネットワークとセキュリティを一元的に管理するモデルです。

それではここからは、三菱総研DCSが提供するゼロトラスト実現のため具体的なソリューションについて、カテゴリごとに解説します。

1. 認証

IAM

IAM(Identity and Access Management)とは、ユーザーID(アイデンティティ)に対するアクセス管理を行う仕組みの総称です。オンプレミスシステムとクラウドサービスが共存するビジネス環境で社外のユーザー・デバイス・アプリケーションの確実な本人認証を行うためには、情報資産へのアクセスの利便性を損なわず、かつ複数のクラウドサービスとのID連携および認証をクラウド上で一元的に運用可能な「IDaaS(Identity as a Service)」の導入が求められます。

この領域では「Azure AD」などMicrosoftのソリューションを活用するケースが多く、三菱総研DCSではMicrosoftのトップベンダーであるグループ会社のJBS(日本ビジネスシステムズ株式会社)との連携により、ご支援いたします。

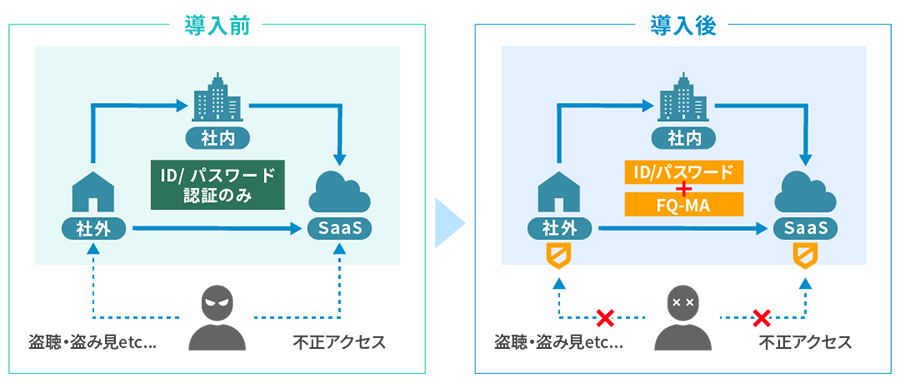

MFA(多要素認証):FQ-MA

複数の要素を組み合わせてユーザー認証を強化する多要素認証(MFA:Multi-Factor Authentication)も、ゼロトラストの代表的な構成要素です。認証に利⽤する要素を2つ以上に増やすことでデバイスの利用者を特定し、情報漏えいや不正利⽤のリスクを軽減させることができます。

三菱総研DCSでは、⼿軽で安価にセキュリティ強化を実現する多要素認証サービス「FQ-MA(FINEQloud Multi-factor Authentication)」を提供しています。

PAM:特権アクセスゲート

特権アクセス管理(Privileged Access Management、PAM)とは、IT環境内のユーザー、アカウント、プロセス、システムに対する高いレベルの(=特権)アクセス権や各種権限をコントロールするためのサイバーセキュリティ戦略、およびそのためのテクノロジーを指します。

三菱総研DCSでは、特権IDによるアクセスを管理する機能をゲートウェイとしてまとめたクラウドサービス「特権アクセスゲート」を提供しています。ゲートウェイを設置することで多様なアクセスを一元化し、コントロール。申請・承認制のアクセス、作業内容の記録、情報持出しの制御などの機能により、セキュアなアクセスを実現します。

2. ネットワーク

SWG/SDP:Zscaler

ネットワーク領域では、SWGとSDPという2つのセキュリティサービスが求められます。

SWG(Secure Web Gateway)とは、URLフィルタやアプリケーションフィルタ、アンチウイルス、サンドボックスなどの機能がクラウド型で提供されるサービスで、クラウド型プロキシ(Proxy)と呼ばれます。アクセス先のURLやIPアドレスからその安全性を評価し、安全でないと評価された場合、アクセスを遮断します。

SDP(Software Defined Perimeter) とは、ネットワークの内側と外側の境界線(perimeter)をソフトウェアによる制御で定義するテクノロジーです。

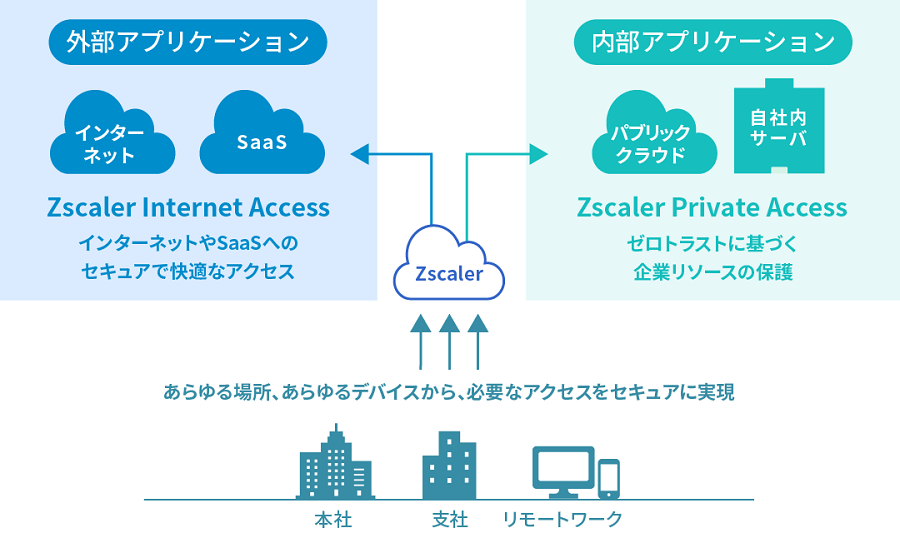

これらSWG/SDP領域で主要な業界アナリストにリーダーポジションとして認められるメジャーなソリューションサービスが、米国Zscaler, Inc.社が提供する「Zscaler(ゼットスケーラー)」です。

ZscalerはファイアウォールやURLフィルタリング、ウイルス対策や振る舞い検知などのゲートウェイセキュリティ機能をワンストップで提供するクラウドベースのセキュリティサービスです。

Zscalerには大きく、外部向けと内部向けに2つのセキュリティ機能が提供されます。

外部向けのZIA(Zscaler Internet Access)は、URLフィルタ、アンチウイルス、サンドボックスなどのセキュリティを提供するクラウドProxy(プロキシ)です。インターネット接続の際、ユーザーはZIAを経由することでSaaSなどを安全に利用できます。

内部向けのZPA(Zscaler Private Access)は、セキュアかつ快適なリモート接続を実現するサービスです。Microsoft AzureやAmazon Web Servicesなどのパブリッククラウドや業務システムなど、オンプレミスで使用されるアプリケーションへのアクセスをユーザー単位でコントロールします。

ZscalerにはこのほかにもZDX(Zscaler Digital Experience)やZCP(Zscaler Cloud Protection)などの豊富な機能が提供され、EDRやSD-WANなど、他社サービスとの連携性にも優れています。

3. デバイス

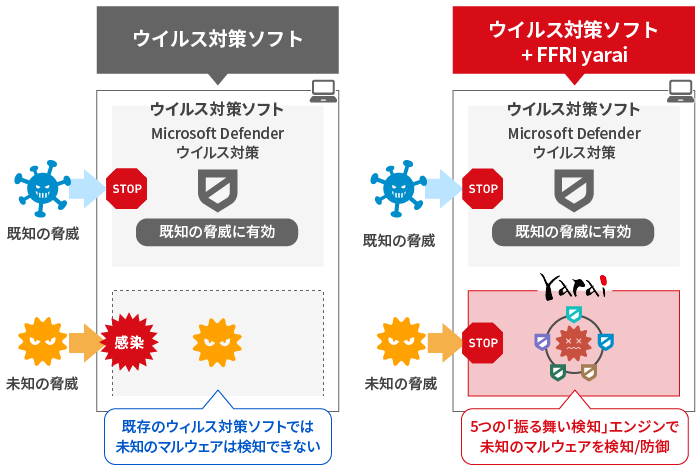

EPP/EDR:FFRI yarai / Microsoft Defender

ゼロトラストセキュリティを実現するには、エンドポイントでのセキュリティ対策も引き続き必要です。

エンドポイントセキュリティには、パターンマッチング技術を使用したシグネチャで検知するマルウェア対策「EPP (EndPoint Protection)」と、マルウェアへの感染を前提として感染を早期検知し、迅速な事後対策をとることで被害を最小化するコンセプトの「EDR (Endpoint Detection and Response)」を組み合わせて利用することが推奨されます。

三菱総研DCSでは、Windows標準搭載のパターンマッチング技術型である「 Microsoft Defender」と、シグネチャを使用せず、プログラムの挙動などをもとに未知の脅威を検知するNGAV (Next Generation AntiVirus)ソリューションとして「FFRI yarai」を組み合わせることで、低コストで効果的な脅威防御ソリューションを提案します。もちろん、「Microsoft Defender for Endpoint」単独ソリューションでもグループ会社であるJBSとの連携により、EPP/EDRの提供が可能です。

4. クラウド

CASB

「CASB(Cloud Access Security Broker/キャスビー)」とは、2012年に米ガートナーが提唱したクラウドサービスに対する情報セキュリティのコンセプトです。ユーザー(企業)と複数のクラウドプロバイダーとの間に単一のコントロールポイントを設け、クラウドサービスの利用状況を可視化/制御し、一貫性のあるセキュリティポリシーを適用するという考え方です。

CASBはクラウド上の設定ミス、不適切な操作の監視・通知や、未許可クラウドの利用(シャドーIT)を見える化する効果があり、企業が認めたクラウドサービス「サンクションIT」を一元管理できるメリットが得られます。

ゼロトラストソリューション導入時の注意ポイント

では、ここまでご紹介したソリューションなどを取り入れてゼロトラストを実現させる際、どのようなことに注意すればよいのでしょう。

その最大のポイントは、「安全性と利便性の両立」です。ゼロトラストの考え方に基づいてすべてのアクセスに対して認証を行う際、ユーザビリティを無視してあまりに厳格にし過ぎると、本来DXの推進で目指すべき業務の生産性を損なってしまうという、デメリットにつながりかねません。そのため、実現の際にはSSO(シングルサインオン)など、ユーザーの利便性を高める仕組みも利用してゼロトラストセキュリティを検討しましょう。

また、各ソリューションを検討する際には、どうしてもマルウェアの検知能力やデバイス機器内の行動監視、多要素認証の豊富さなど各サービスが提供する機能の高さに目が行きがちですが、ゼロトラストは複合的な概念であり、「全体最適の視点」と、「社内システムや他のサービスとの連携性」「情報システム部門の業務負荷を高めない運用性」にも目を向ける必要があります。

こうした点から、ゼロトラストセキュリティの実現には幅広いソリューションの提供力はもちろん、自社のビジネスに寄り添い、組織体制や規則、風土などの企業環境に合わせて柔軟な構築と運用を提供するパートナーとの「共創」が欠かせません。

まとめ~まずは「ゼロトラスト診断(無料)」で現状の課題点把握を!

いかがでしょうか。今回は「ゼロトラスト」セキュリティの基礎知識から、実現させるためのソリューションと導入時の注意ポイントを解説しました。

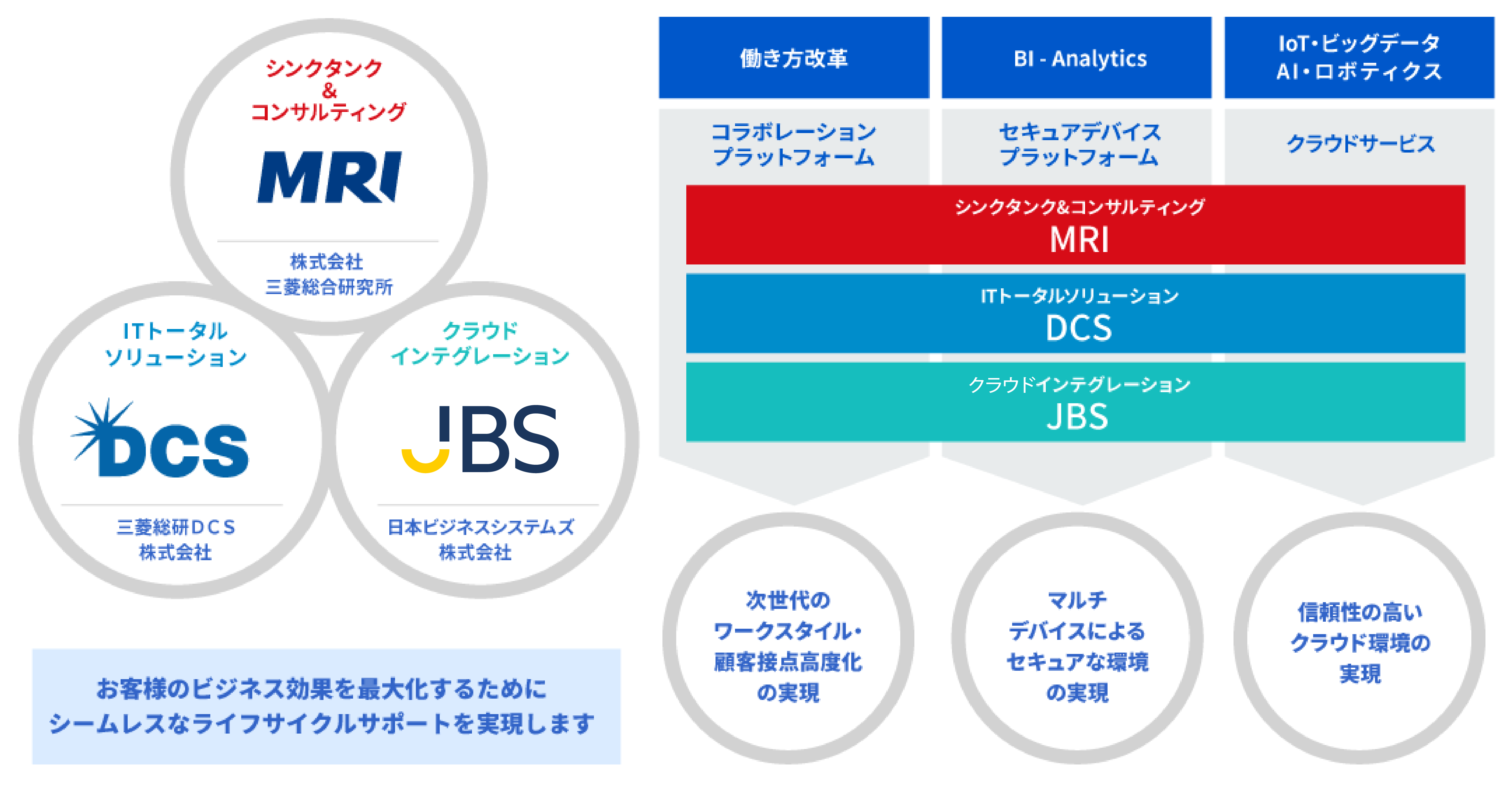

三菱総研DCSは、高いセキュリティ要件を求める金融業界をはじめ、多種多様な業種のお客様企業へ先進のマルチベンダーソリューションを数多く導入・運用してきた実績と経験を踏まえて、ゼロトラストセキュリティを実現するためのコンサルティングから運用まで、高品質なトータルソリューションをご提供します。

トップダウンの視点

要所では三菱総合研究所とも連携しながら上流からの支援、知見を提供いたします。

ボトムアップの視点

豊富な実装、運用経験をもとに、現場のニーズ、課題を踏まえた要求事項の整理を行います。

検討段階から、実装、運用までワンストップでサービスを提供いたします。

テクノロジー・ベンダーフリー

特定の技術やベンダーにロックインされない、ベンダーフリー・マルチクラウドで対応します。

シームレスなライフサイクルサポート提供

さらに、グループ3社(三菱総研DCS・三菱総合研究所・JBS)の連携により、ワークスタイル、セキュリティ、クラウド環境など、お客様のビジネス効果を最大化するためのシームレスなライフサイクルサポートが提供可能です。

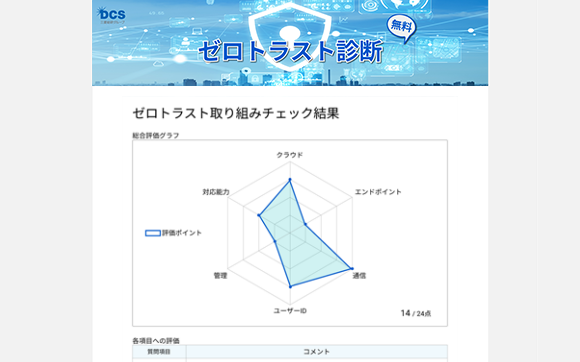

そして今回、ゼロトラストの視点で必要なセキュリティ要件を把握して、今後の社内施策を検討できる「ゼロトラスト診断(無料)」を公開しています。設問に沿って回答することで、貴社にとって必要な対策とアドバイスが得られます。

IT環境の大きな転換期である現在。セキュリティ要件を明確に設定できずゼロトラストへの取り組みが進まないとお悩みの方は、ぜひ、三菱総研DCSへお気軽にご利用ください。

関連サービス

資料ダウンロード

お問い合わせ

-

ゼロトラストについて導入のご相談やご不明点など、お気軽にご相談ください。